wiki:site:cisco:trunk-security

Table of Contents

Securing VLAN Trunks

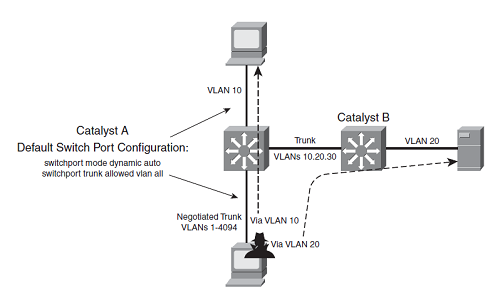

Switch Spoofing

- Jsou-li porty v defaultním nastavení (DTP auto), útočník může se switchem vyjednat trunk a tím má přístup do všech VLAN.

Doporučuje se všechny end-user porty nastavit natvrdo jako access:

- Switch(config)# interface type mod/num

- Switch(config-if)# switchport access vlan vlan-id

- Switch(config-if)# switchport mode access

Nevyužité porty ⇒ shutdown

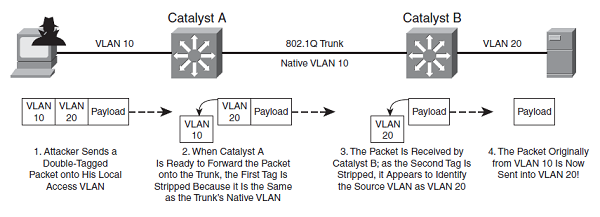

VLAN Hopping

Útočník může pomocí dvojitě tagovaného rámce poslat tento rámec mimo svou VLAN bez použití routeru.

Podmínky útoku:

- Útočník je připojen k access portu

- Na switchi je alespoň jeden 802.1Q trunk

- Útočníkův port je ve VLANě, která se trunkem přenáší jako nativní

Prevence:

- Nastavit na trunku nevyužitou (falešnou) VLAN jako nativní

- Tuto nativní VLAN na trunku zakázat

Switch(config)# vlan 800 Switch(config-vlan)# name bogus_native Switch(config-vlan)# exit Switch(config)# interface gigabitethernet 1/1 Switch(config-if)# switchport trunk encapsulation dot1q Switch(config-if)# switchport trunk native vlan 800 Switch(config-if)# switchport trunk allowed vlan remove 800 Switch(config-if)# switchport mode trunk

CDP, PAgP, DTP - i přes to, že je nativní VLAN zakázána, tyto protokoly fungují dále

- Další variantou je tagovat i nativní VLAN:

Switch(config)# vlan dot1q tag native

wiki/site/cisco/trunk-security.txt · Last modified: 2018/01/23 09:48 by root